3. Analysis

- Slush、Snowflake、Snowball、Avalanche の分析を行う

3.1. Analysis of Slush

- Slush はビザンチンノードがいない状態で動作する

- 以下の 3 つを示す

- R1) ほぼ確実に全てのノードが有限時間で同じ色に同意する状態に収束する

- R2) 収束の速度の閉形式を提供する

- R3) の確率で合意するための最小ステップ数を特徴付ける

- マルコフ連鎖を使って解析する

3.2. Safety Analysis of Snowflake

- Slush との違い 3 つ

- ビザンチンノードがいる

- 各ノードは連続して同じ色だった回数を覚える

- という関数を導入する

- ノード全体の空間と時間に選ばれたノードを受け取る

- のセットを任意の色の構成に変更する

- ビザンチンノードは、50/50 に分裂した状態を抜ける閾値を補正する機能を持つ

- になるとビザンチンノードの制御を失う

-

Snowflake の安全性を保証する 2 つの状態を分析する

- C1) を超えたらビザンチンノードが存在しても状態が覆らない必要がある

- C2) システムが高確率で覆らない状態になったときにのみ、プロセスが色にコミットできるメカニズムを構築する必要がある

-

分析の前にサンプルサイズの特徴を紹介する

- 超幾何分布が十分大きなネットワークサイズの二項分布に似る

- Snowflake と後続のプロトコルに影響がある

- が十分大きい場合、システムのセキュリティは全てのネットワークサイズで等しくなる

- がに近づくとは指数関数的にに近づく

- 超幾何分布が十分大きなネットワークサイズの二項分布に似る

-

適切なパラメータのもとでとが満たされれば、2 つのノードが違う色を選ぶ確率は未満になる

3.3. Safety Analysis of Snowball

- Snowball が Snowflake よりも安全であることを示す

- Snowball は R と B のを増加させて持つ点が Snowflake との主な違い

- ランダムな不安定さやビザンチンノードの影響が制限される

- 具体例を挙げて説明する

- 下記のネットワークパラメータで考える

- ノード数:

- ビザンチンノード数 :

- 自身の色を更新する閾値 :

- 正しいノードは最低が R を選ぶ

- ビザンチンノードが R を選ぶとは R を支持する

- ビザンチンノードが B を選ぶとは R を支持する

- 正しいノードは〜が B を支持することになる

- 以上の正しいノードは R のを伸ばす

- R のは B よりも成長しやすくなる

- 下記のネットワークパラメータで考える

- Snowflake の安全性に必要な 2 つの状態について

- C2 は Snowball でも同じ

- C1 は再分析が必要

Security of Snowball.

- C1 については、Snowflake よりも厳密にセキュリティが高い

- R と B のの差は数ステップで広がっていき、覆ることがほぼなくなる

- Snowflake で適用したパラメータは Snowball にも適用できる

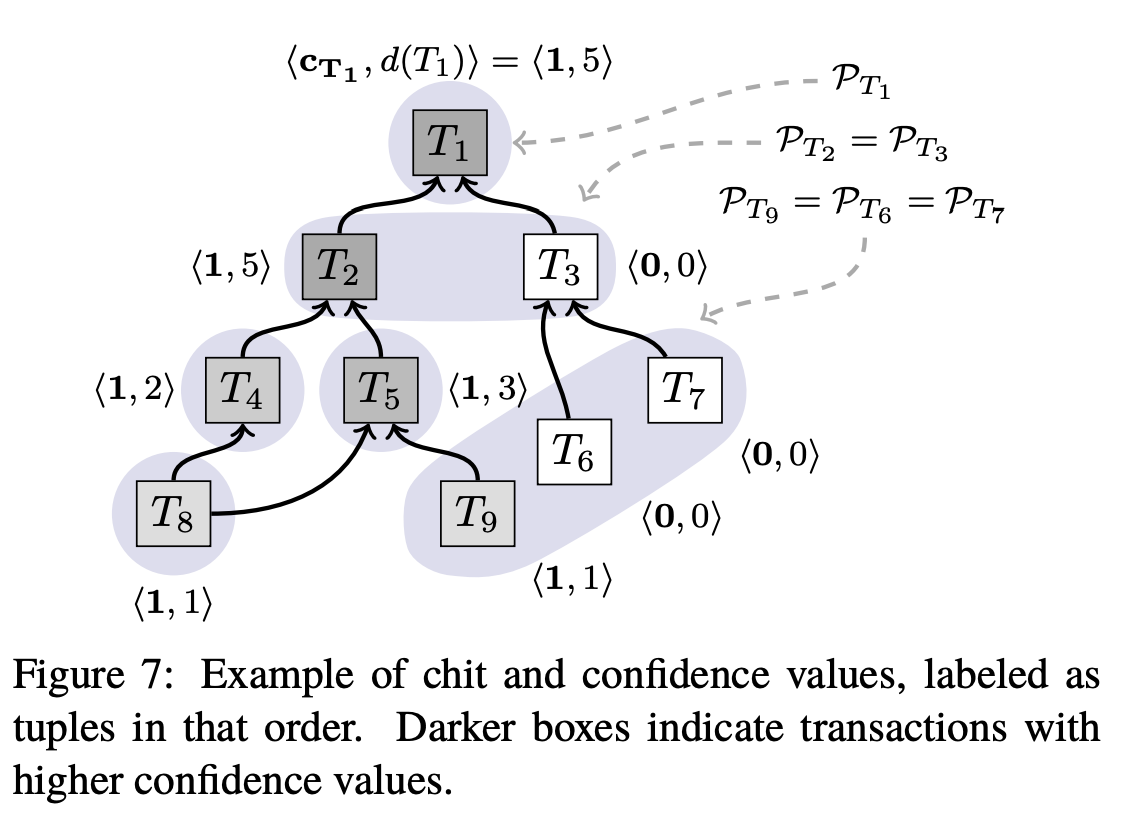

3.4. Safety Analysis of Avalanche

- トランザクションの DAG に問い合わせをする

- の祖先全体に暗黙的に問い合わせている

- Avalanche は Snowball のインスタンスにマップされる

- liveness は Snowball とは異なる

- 正しいトランザクションかどうかは、その親に依存している

- 次の 2 つのセクションで説明する

3.5. Safe Early Commitment

- 色を確定するためのパラメータについて

- 11 ノードくらい同じ色だったら確定とみなせる(?)

3.6. Liveness

Slush

- Slush は BFT プロトコルではない

- 有限数のラウンドでほぼ確実に終了する

Snowflake & Snowball

- カウンターを使い、より投票された方を追跡する

- ビザンチンノードは衝突するトランザクションを偽造できない

- ビザンチンノードが取れる不正行動は、問い合わせの回答を拒否すること

- 問い合わせがタイムアウトするとノードが選び直される

- 有限数のラウンドでほぼ確実に終了する

Avalanche

- DAG 構造を使っている

- 未確定のトランザクションを親に選ぶと、親が不正だった場合が危ない

- 以下のメカニズムで改善できる

- Eventually good ancestry

- トランザクションは親を変更してリトライできる

- Sufficient chits

- 正しいトランザクションに nop トランザクションを子孫として発行する

- 決定された親を持つ正しいトランザクションが、十分なを受け取るために必要

- nop トランザクション

- アプリケーションに副作用がない

- どのノードからも発行できる

- ビザンチンノードから悪用されることはない(?)

- 上記2つのメカニズムがあれば、最悪でも Snowball 並み

- Eventually good ancestry

3.7. Churn and View Updates

- 今までは簡単のため、ノードの追加や離脱については考えていなかった

- ノードの追加や離脱があっても Avalanche が安全に動くことを示す

- だけノードの追加と、だけノードの削除ができる

- とはシステムのパラメータ

- ネットワークが切り替わる間について考慮する必要がある

- 簡単な方法は、次のノード全体の状態が安全になるまで今の状態を確定しない(?)

- 今の状態が安全と判断できたら一つ前の状態を確定させる?

- この方法は確定までが遅い

- 正確な方法はおいといて、代わりにメンバーシップオラクルに依存する

- 簡単な方法は、次のノード全体の状態が安全になるまで今の状態を確定しない(?)

3.8. Communication Complexity

- 複雑性については正しいトランザクションのみ考える

- liveness は不正なトランザクションについて保証しないため

- Snowflake と Snowball はメッセージで終わる

- Avalanche は

4. Implementation

- Bitcoin のトランザクションを Avalanche に移植した

- Avalanche で値を転送することについて焦点をあてる

UTXO Transactions

- 二重支払いを Avalanche で防ぐ

- TxIn が一つの場合、衝突するのも一つ

- TxIn が複数ある場合、全ての TxIn について衝突しないことを確認する

- 複数のトランザクションをまとめて問い合わせできるように実装する

Parent Selection

- 優れた親決定アルゴリズムは、DAG を安定した幅で成長させる

- 木のように発散したり、チェーンのように収束したりしない

- 親の選択アルゴリズムにはトレードオフがある

- 受け入れられた親を選択するとサポートされやすい

- 投票希釈(マイノリティがいなくなること?)につながる

- 新しい親を選択すると、親が不正だった場合にトランザクションがスタックする

- 簡単な方法は、最も優先されているトランザクションからランダムに親を選択すること

- 古いトランザクションが親に選ばれやすくなる

- DAG が発散する

- 新しいトランザクションのが育たない

- 新しいトランザクションを選択して DAG の形状を維持するには別の問題がある

- 新しいと十分ながない

- ネットワークに十分に分散されてない

- 最適な親は新しいトランザクションの近くかつ、古すぎないところにある

- いい感じのアルゴリズムは、DAG の先端からさかのぼっていい親を探す

Optimizations

- システムのスケールのためにいくつか最適化をした

- DAG の遅延更新を行う

- の再帰的な定義で、DAG を横断する必要があるため

- 各コンフリクトセットのコンテナデータ構造を保持する代わりに、各 UTXO からコンフリクトセットの代表としての優先トランザクションへのマッピングを作成する(?)

- 不正なノードは大量のコンフリクトセットを生成できるため

- 将来の衝突やクエリへの応答を高速化できる

- の閾値に達したら、個の応答を待たずにクエリを終了する

- クエリを高速化できる

5. Evaluation

- 5000 行くらい C++で実装した

- Amazon AWS で大規模に展開して、下記について他のシステムと比較する

- スループット

- スケーラビリティ

- レイテンシ

5.1. Setup

- 数百〜数千の EC2 インスタンスで実験した

- AWS は最大 2Gbps 出るけど、Avalanche は最大 36Mbps だけ使う

- トランザクションとか secp256k1 とかは Bitcoin 0.16 ベース

- 各ノードがウォレットを持ってトランザクションを生成することでシミュレートする

- トランザクションサイズは 600 バイトくらい

- 10 個のトランザクションをまとめて問い合わせる

- 一部のトランザクションはレイテンシが非常に長くする

5.2. Throughput

- 1800tps 以上出た

- Bitcoin 0.16 の場合

- 生成は 2400tps

- 検証は 12300tps

5.3. Scalability

- ノード数を 125 から 2000 まで変化させた

- 10%くらい落ちた

- 全てのトランザクションを線形化する従来の BFT より平行性がいい(?)

5.4. Latency

- 送信された瞬間から受け入れられたことが確認されるまでにかかる時間のこと

- 全てのトランザクションが約 1 秒以内に確認されている

5.5. Misbehaving Clients

- 不正なトランザクションがレイテンシにどのように影響するか調べる

- 0〜25%の pending のトランザクションが衝突するようシミュレートする

- 1000 ノードで実験した

- 影響はわずかだった

- 不正なトランザクションが増加するとレイテンシが低下した

- 全体的な実効スループットが低下して、システムの負荷が下がるため

5.6. Geo-replication

- ノードが地理的に分散した状態をエミュレートして評価した

- 2000 ノードを実際の Bitcoin ノードが多い都市と同じくらいの通信速度にした

- 平均 1312tps 出た

- レイテンシの中央値は 4.2 秒、最大値は 5.8 秒

5.7. Batching

- バッチ処理の効果を確認した

- デフォルトで 10 トランザクションをバッチ処理している

- バッチ処理を無効化して比較した

- バッチ処理した場合でもスループットは 2 倍にしかなっていなかった

- 現状の実装ではトランザクションの検証がボトルネックになっているため

verify()関数をコメントアウトしたら 8000tps に上がった- 検証に GPU 使ったりしたら改善できる

5.8. Comparison to Other Systems

- Algorand(PoS)と Bitcoin(PoW)と比較する

- リーダー

- Algorand: リーダーベース

- Avalanche: リーダーレス

- 20%のビザンチンノードがいる状態での安全性保証の確率

- Algorand:

- Avalanche:

- スループット

- Bitcoin: 3-7tps

- Algorand: 364tps(10MB ブロック)、159tps(2MB ブロック)

- Avalanche: 1300tps

- レイテンシ

- Bitcoin: 10〜60 分

- Algorand: 50 秒(10MB ブロック)、22 秒(2MB ブロック)

- Avalanche: 4.2 秒

6. Related Work

- Bitcoin とか BFT とかの紹介

7. Conclusions

- まとめ

Bitcoin Cash で提案されている使用方法

Pre-Consensus

- 0-conf のトランザクションを安全にする

- 2 つのトランザクションの衝突を防ぎたい

- 直近 100 ブロックをマイニングしたノードが投票者となり、Avalanche プロトコルでトランザクションを確定する

- ネットワークに衝突するトランザクションがなければ今までと全て同じ

- 無効と判定されたトランザクションをマイニングするとブロックが orphan される

- 非マイニングノードには関係ない

Post-Consensus

- reorg 攻撃耐性に Avalanche を使う

- 現状の Bitcoin ABC は、10 ブロック以上の reorg を拒否するようになっている

- その代わりに、Avalanche で reorg の拒否に関してノード間で合意を取る

参考資料など

- 論文

https://ipfs.io/ipfs/QmUy4jh5mGNZvLkjies1RWM4YuvJh5o2FYopNPVYwrRVGV - Pre-Consensus

https://medium.com/@chrispacia/avalanche-pre-consensus-making-zeroconf-secure-ddedec254339 - Post-Consensus

https://medium.com/@Mengerian/avalanche-post-consensus-making-bitcoin-cash-indestructible-2464b1ae0382

https://www.avalabs.org/